XRP库xrpl.js 遭黑客攻击,导致钱包被盗

近期,Ripple 推荐加密货币 NPM JavaScript 库名为 "xrpl.js",被入侵窃取 Ripple 钱包种子和私钥,并将其转移到攻击者控制的服务器上,允许威胁者窃取存储在钱包中的所有资金。

恶意代码被添加到 xrpl NPM 包的 2.14.2、4.2.1、4.2.2、4.2.3 和 4.2.4 版本中,并于下午时间 4:46 到 5:49 之间发布到 NPM 注册表中。这些被破坏的版本已经被删除,现在有一个干净的 4.2.5 版本,所有用户都应该立即升级到这个版本。

xrpl.js 库由 Ripple 币账本基金会(XRPLF)维护,是 Ripple 币通过 JavaScript 与 Ripple 币区块链交互的推荐库。它支持钱包操作、XRP 转账和其他分类账功能。由于它是与 XRP 区块链交互的推荐库,它已经被广泛采用,在过去的一周内下载量超过 14 万次。

NPM 库通过可疑方法进行了修改,名为 CheckValitysofdeed 将附加到折衷版本中的 "

/src/index.ts

" 文件的末尾进行了修改。此功能接受字符串作为参数,然后通过 http Post 请求转发给 https:// 0x9c [ 。 ] xyz/xcm,威胁者可以在其中收集它。该代码试图通过使用 " AD-REFFERAL" 用户代理使其看起来像网络流量监视系统的广告请求,从而试图变得隐秘。

恶意代码插入到 xrpl.js NPM 库中

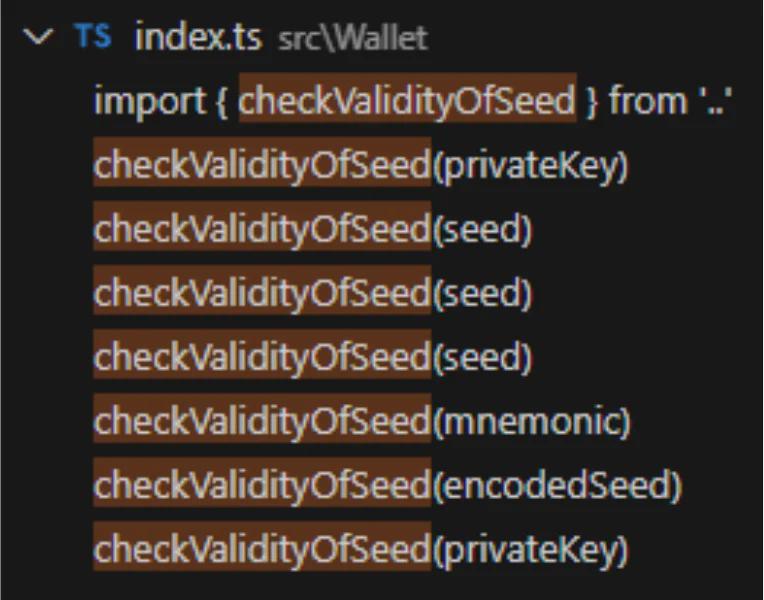

根据开发安全公司 Aikido 的说法,checkValidityOfSeed()函数在各种函数中被调用,用于窃取 XRP 钱包的种子、私钥和助记符。

通过 checkValidityOfSeed 函数窃取数据

威胁者可以利用这些信息在自己的设备上导入被盗的 XRP 钱包,以提取其中的任何资金。

目前已经确定,受感染的版本是在不同时间上传的,总共有 452 次下载。虽然总下载量并不大,但这个库可能被用来管理和连接更多的 XRP 钱包。

恶意代码似乎是由与 Ripple 组织相关的开发人员帐户添加的,可能是通过受损的凭证添加的。恶意提交没有出现在公共 GitHub 存储库中,这表明攻击可能发生在 NPM 发布过程中。

如果用户使用其中一个版本,请立即停止并旋转与受影响系统的任何私钥或秘密。XRP Ledger 支持钥匙旋转:https://xrpl.org/docs/tutorials/how-tos/how-tos/manage-manage-acccount-account-settings/assign-a-a-a-regular-regular-key-pair-,如果任何帐户的主密钥可能被妥协,则应将其禁用:https://xrpl.org/docs/tutorials/how-tos/manage-manage-account-settings/disable-master-key-pair。"

开发人员称,XRP 账本代码库或 GitHub 存储库没有受到影响。" 澄清一下:这个漏洞存在于 xrpl.js 中,这是一个用于与 XRP 账本交互的 JavaScript 库。它不会影响 XRP 账本代码库或 Github 存储库本身。使用 xrpl.js 的项目应该立即升级到 v4.2.5,"XRP 账本基金会在 X 上发布。

开发商还证实,Xaman 钱包、XRPScan、First Ledger 和 Gen3 Games 项目没有受到供应链攻击的影响。这种供应链攻击类似于之前以太坊和索拉纳 npm 用于窃取钱包种子和私钥的攻击。